개요

앞선 프로젝트에서 Active Mixed Content 에러를 해결하기 위해서 백엔드 서버에 HTTPS 통신이 가능해야 했습니다. 이를 해결하기 위해 SSL Termination 방식을 사용하였고, SSL Termination 처리하는 방법으로는 2가지가 대표적이라는 걸 말씀드렸습니다. 그중 전 프로젝트에서는 로드밸런서를 활용하여 이를 해결했습니다.

1. 리버스 프록시 서버 활용 : 아파치 혹은 NGINX 를 구동시켜 리버스 프록시 서버를 만들어 백엔드 서버에 요청이 오면 먼저 리버스 프록시 서버에서 처리하게 된다. 리버스 프록시 서버에는 Let's Encrypt 같은 TLS/SSL 인증서를 쉽게 가져오고 설치할 수 있는 CA(인증 기관)에서 제공하는 인증서를 설정하여 SSL Termination을 가능하게 한다.

리버스 프록시 서버에서 HTTP 요청을 받으면 HTTPS 요청으로 리다이렉트 시키고, HTTPS 요청을 받으면 SSL Termination 한 후 평문 요청을 Path 맞는 백엔드 서버에 라우팅 해주게 된다.

2. 로드밸런서 활용 : 백엔드 서버 앞에 로드밸런서를 두어 트래픽을 먼저 로드밸런서가 받게 된다. 리버스 프록시 서버 와 같이 HTTP로 온 요청은 HTTPS 요청으로 리다이렉트 시키고, 로드밸런서에서 SSL Termination 한 후 평문 요청을 백엔드 서버로 보내게 된다. AWS를 이용하게 되면 ACM을 통해 인증서를 발급하고, ALB(Application Load Balancer = ELB) 에 인증서를 설정해주어 SSL Termination이 가능하다.

https://programmer-may.tistory.com/176

EC2에 HTTPS 요청 보내기 1편 - (feat. Mixed Content 에러)

개요최종적으로 프론트엔드와 백엔드의 작업이 끝나, Vercel에 배포된 프론트엔드 배포 주소로 내가 만든 테스트 서버인 EC2 인스턴스를 API 요청을 연결 시켰다. 하지만 연동하자마자 에러를 만날

programmer-may.tistory.com

(로드밸런서를 통한 SSL Termination 방식은 위 블로그를 참고해주세요.)

사전 셋팅

저번 프로젝트에선 ACM 와 로드밸런서를 활용하여 SSL Termination 해결했기 때문에 이번엔 리버스 프록시 서버를 이용하여 SSL Termination 이 가능하게 해보았습니다.

우분투 운영체제 EC2 서버 앞에 NginX 를 활용하여 리버스 프록시 서버를 구축하고, SSL/TLS 인증서는 Let's Encrypt 에서 발급 받아보겠습니다. 원격 서버 접속 툴로는 MobaXTerm 을 활용하였고, 다운로드와 EC2 접속은 아래 제 블로그 글을 참고해 주세요.

https://programmer-may.tistory.com/173

CI/CD : GitHub Actions, EC2, RDS를 활용한 자동 배포 파이프 라인 구축하기 2편

이번 글은 저번글에서 이어지니 저번글을 아직 보지 않은 분들은 저번글을 읽어주세요. https://programmer-may.tistory.com/172 GitHub Actions, EC2, RDS를 활용한 자동 배포 파이프 라인 구축하기 1편 지난번 혼

programmer-may.tistory.com

SSL/TLS 인증서를 받기 위해선 일단 도메인이 있어야 합니다. SSL/TLS 인증서는 도메인 이름을 기준으로 발급되며, 이 인증서를 통해 클라이언트는 서버의 신원을 확인하고 통신을 암호화할 수 있기 때문입니다. 인증 기관(Certificate Authority, CA)은 도메인의 소유권을 확인하고 해당 도메인에 대한 인증서를 발급합니다.

그래서 리버스 프록시 서버 구축에 앞서 도메인을 먼저 구입하여 주세요. 가비아나 AWS Route53 을 통해 도메인을 구입할 수 있고, 구입 방법은 제 다른 블로그 글을 참고해주세요.

리버스 프록시 서버 구축

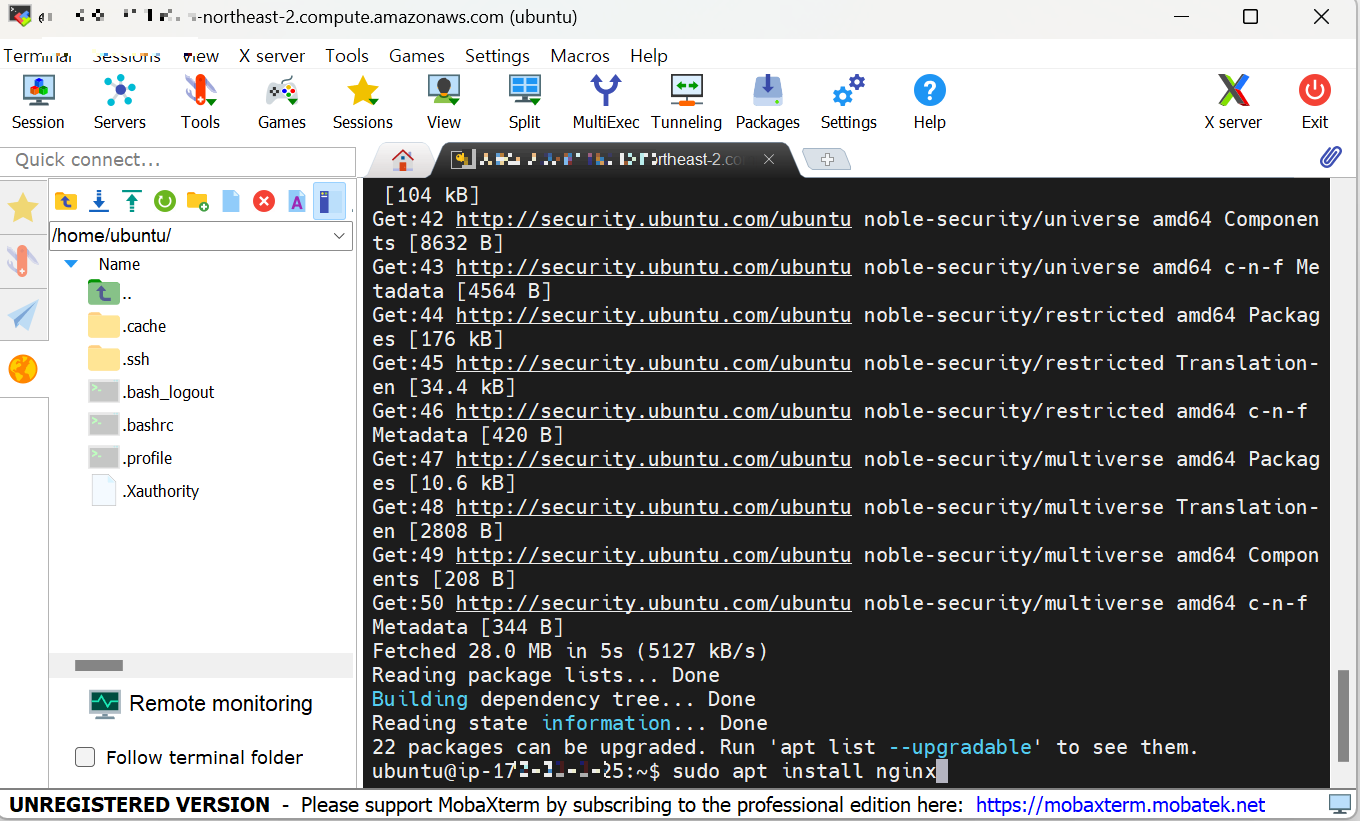

EC2 에 NginX 설치

먼저 MobaXTerm 이나 다른 원격 서버 접속툴을 이용하여 AWS EC2 인스턴스에 접속합니다. (우분투 운영체제에 맞는 예시이므로 다른 운영체제를 사용하시는 분은 그 운영체제에 맞는 명령어로 입력하시면 됩니다.)

1. 먼저 설치 가능한 패키지 목록을 최신화 해줍니다. (몇 초 ~ 몇 십초 소요)

$ sudo apt update2. 그리고 업데이트가 준비된 후엔 Nginx를 설치합니다. 중간에 디스크 용량을 차지한다고 동의할 꺼냐고 묻는 말엔 Y 를 입력해주면 됩니다.

$ sudo apt install nginx

3. 설치가 정상적으로 끝났다면 Nginx 버전 명령어를 통해 설치가 잘 됐는지 확인해 줍니다.

설치한 엔직엑스의 버전이 잘 나왔다면 정상적으로 다운이 된 것입니다.

$ nginx -v

정상 설치가 됐다면, 이렇게 etc 하위 폴더에 엔진엑스 폴더가 생긴 걸 확인할 수 있습니다.

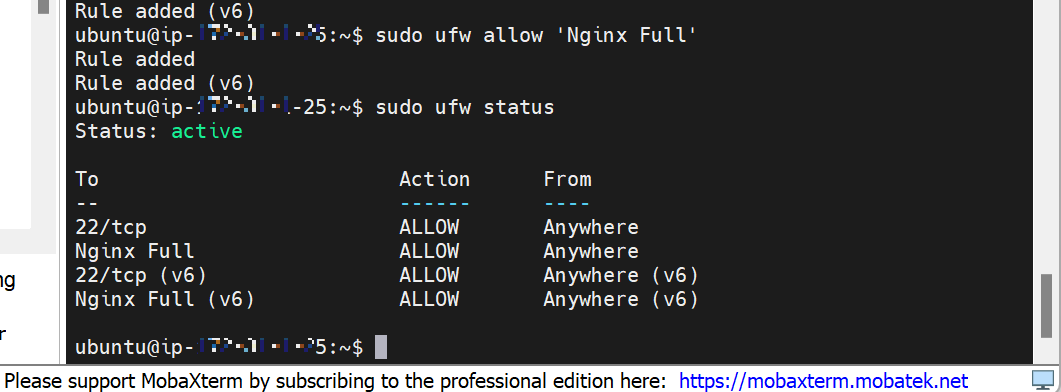

4. 보안을 위해 ubuntu의 ufw 방화벽 설정을 통해 특정 포트만 접속할 수 있도록 설정해주겠습다.

$ sudo ufw enable # ufw 방화벽 사용

$ sudo ufw allow ssh # 22번 포트 허용

$ sudo ufw allow 'Nginx Full' # 80, 443번 포트 허용

5. 잘 설정 되었는지 확인해 줍시다.

$ sudo ufw status

ufw (Uncomplicated Firewall)를 사용하여 Nginx Full 프로파일을 설정하면 HTTP와 HTTPS 트래픽을 허용하게 됩니다. 즉, Nginx Full 프로파일은 포트 80 (HTTP)과 포트 443 (HTTPS)을 모두 열어줍니다.

위와 같이 나왔다면, 22번 포트, 80 포트, 443 포트에 대한 방화벽을 정상적으로 열어준 것입니다.

6. Nginx를 실행하고 상태를 확인해줍시다.

$ sudo systemctl start nginx7. 엔진엑스 상태확인

$ sudo systemctl status nginx

위와 같이 active(running) 이 나타난다면 정상적으로 엔진엑스 리버스 프록시 서버가 구동된 것입니다.

Let’s Encrypt와 Certbot을 이용해 SSL 인증서 적용하기

Let's Encrypt는 무료로 SSL/TLS 인증서를 제공하는 인증 기관(CA)입니다. 인터넷 보안 연구 그룹(ISRG, Internet Security Research Group)에 의해 운영되며, 웹사이트 소유자가 웹 트래픽을 암호화하여 HTTPS를 구현할 수 있도록 돕습니다.

Certbot은 Let's Encrypt에서 제공하는 SSL/TLS 인증서를 자동으로 관리하는 오픈 소스 소프트웨어 도구입니다. Certbot을 사용하면 SSL 인증서를 쉽게 발급받고 설치하며, 자동으로 갱신할 수 있습니다.

8. 먼저 설치 가능한 패키지를 다시 최신화 시켜주고,

$ sudo apt update9. Certbot을 설치합니다. 중간에 나오는 용량 차지 동의는 Y 를 입력해줍니다.

$ sudo apt install certbot python3-certbot-nginx

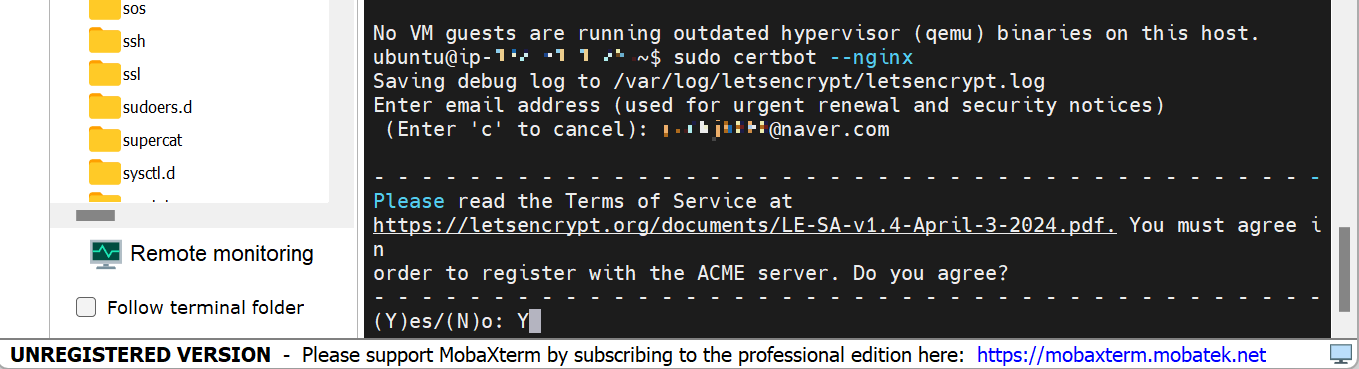

10. Nginx 플러그인으로 인증서를 생성해줍니다.

$ sudo certbot --nginx

11. 그러면 발급자에 대한 이메일을 굳는 창이 나오는데 본인의 이메일을 입력해줍니다. 이 이메일로 인증서의 만료 되기전 알림 이메일이나 갱신하라는 알림 이메일이 오게 됩니다.

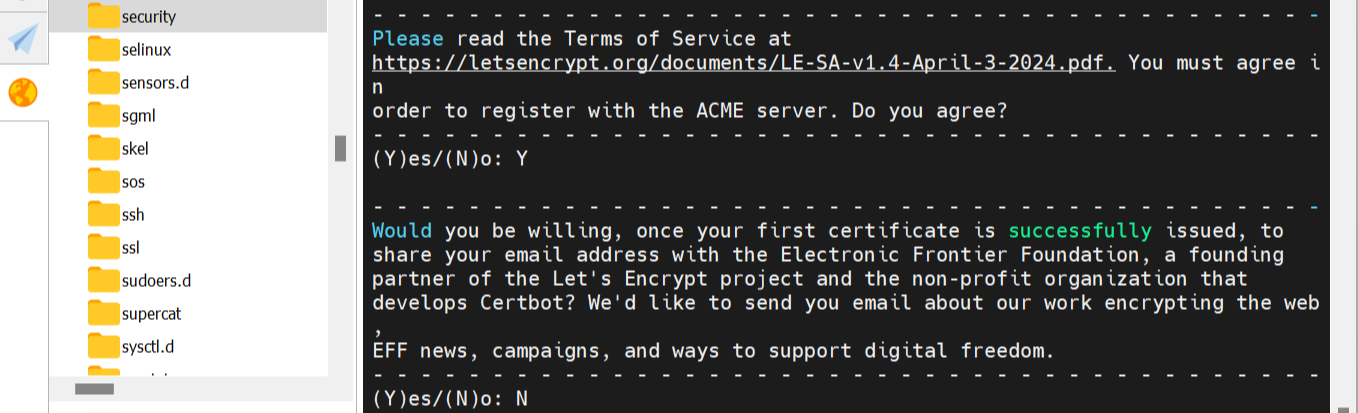

12. 그다음엔 Let's Encrypt의 서비스 약관을 읽고 동의해야 하냐는 문구가 나타납니다. Let's Encrypt는 ACME(Automated Certificate Management Environment) 서버와의 등록을 위해 서비스 약관에 동의하는 것을 요구합니다. 동의를 한다면 Certbot은 계속해서 SSL 인증서를 발급받기 위한 절차를 진행합니다.

서비스를 이용하기 위해 동의 합니다. Y 입력

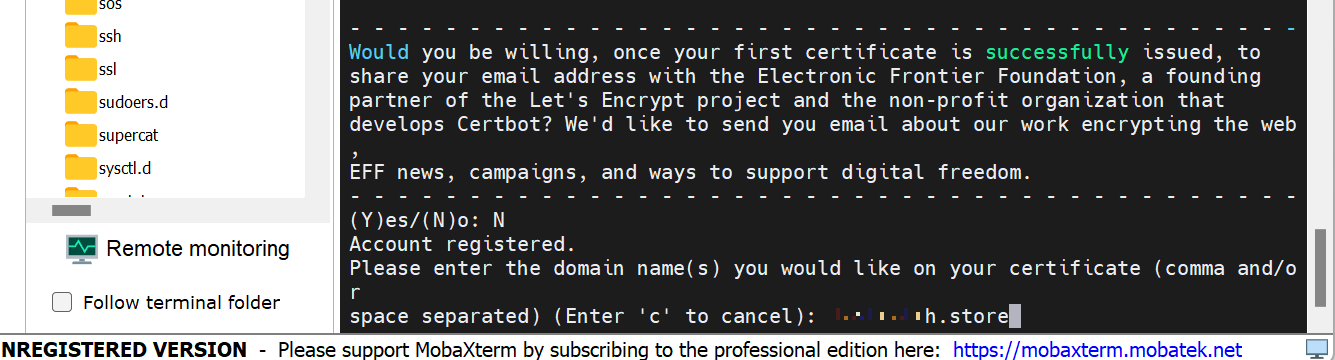

13. 그다음엔 Let's Encrypt 프로젝트의 창립 파트너인 전자 프론티어 재단(Electronic Frontier Foundation, EFF)에서 귀하의 이메일 주소를 공유할 의사가 있는지 묻는 문구가 나타나게 됩니다. 동의하게 되면 Let's Encrypt 프로젝트와 관련된 소식, 캠페인, 그리고 디지털 자유를 지원하는 방법 등에 대한 이메일을 받을 수 있습니다. 전 굳이 받을 필요가 있나 싶어서 N를 입력했습니다.

14. 마지막으로 인증서를 등록할 도메인을 입력하라고 나오는데, 가비아 또는 AWS Route53에서 등록했던 도메인을 입력하면됩니다.

아마 가비아 에서 도메인을 구입 후 다른 처리를 하지 않은 사람들은 저와 같은 에러를 만나게 될 것입니다. ( AWS Route53 에서 도메인 구입 후 호스팅 영역 등록까지 되었다면 아마 에러가 나타나지 않을 겁니다. 에러가 나타나지 않은 분들은 아래 정상적으로 엔진엑스 설정 파일에 인증서가 certbot에 의해 관리되고 있는지 확인하는 걸 보시면 됩니다.)

이 오류 메시지는 Let's Encrypt 인증서 발급 과정에서 제 도메인 *******.store의 DNS 확인이 실패했음을 나타냅니다.

에러를 해결하기 위해 다음 두 가지를 설정해야합니다.

1. 도메인 A 및 AAAA 레코드 등록

도메인의 A (IPv4) 및 AAAA (IPv6) 레코드를 등록합니다. A 레코드는 도메인이 서버의 IP 주소를 가리키도록 하고, AAAA 레코드는 IPv6 주소를 가리킵니다.

2. 도메인의 네임서버 상태 확인

도메인의 네임서버 등록 및 도메인의 네임서버가 올바르게 설정되고 작동 중인지 확인해야 합니다. 네임서버가 제대로 동작하지 않으면 도메인의 DNS 조회가 실패할 수 있습니다.

문제를 해결해 봅시다.

먼저 구입한 도메인을 호스팅 영역 등록을 해줘야합니다. AWS Route53 서비스를 이용하여 진행했습니다.

호스팅 영역 등록과 레코드 등록은 제 블로그 다른 글에도 많이 나와 있습니다.

호스팅 영역을 등록하고 해당 도메인에 들어오면 다음과 같이 나타납니다.

먼저 도메인에 대한 A 레코드를 등록해야합니다. 도메인으로 접속을 시도할 때 DNS 에서 어느 주소로 가야하는 지 설정해야하기 때문입니다.

레코드 생성을 눌러 A 레코드를 생성해줍시다.

값에 EC2 퍼블릭 IP 주소를 넣고 레코드 생성을 누르면 됩니다.

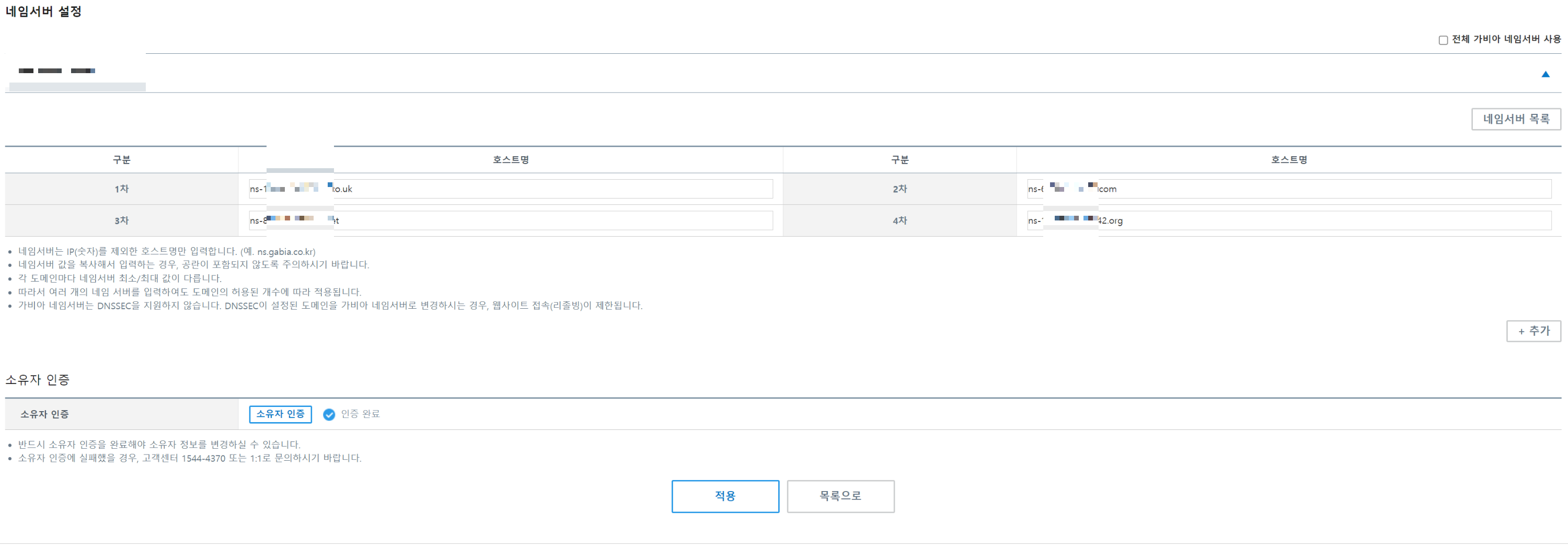

그다음 가비아에 들어가서 호스팅 영역의 Name Server 를 등록해줘야합니다.

NS 유형 레코드를 클릭 해보면 4개의 도메인의 네임서버가 나타나는 걸 확인 할 수 있습니다. 이를 차례대로 가비아에서 발급 받은 도메인의 네임서버 설정에서 설정해주면 됩니다.

유의할 점은 마지막 . 을 적지 않는 것입니다. 그래서 복사 붙여넣기를 추천 드립니다.

(EX : ns-123*****.com. 이 아니라 마지막 . 을 뺀 ns-123*****.com )

설정이 완료됐으면 DNS 전파를 기다려야합니다.

DNS 전파 시간 고려 - 네임서버 변경 사항이 전파되는 데 최대 48시간이 걸릴 수 있습니다. 변경 후 일정 시간 기다려야 할 수도 있습니다. 저는 한 10분 이상은 기다렸던 것 같습니다. 원랜 먼저 설정하고 인증서를 받는 게 편한 걸 알았지만 에러가 나타나느 걸 보기 위해 저도 설정 하지 않고 진행했습니다.

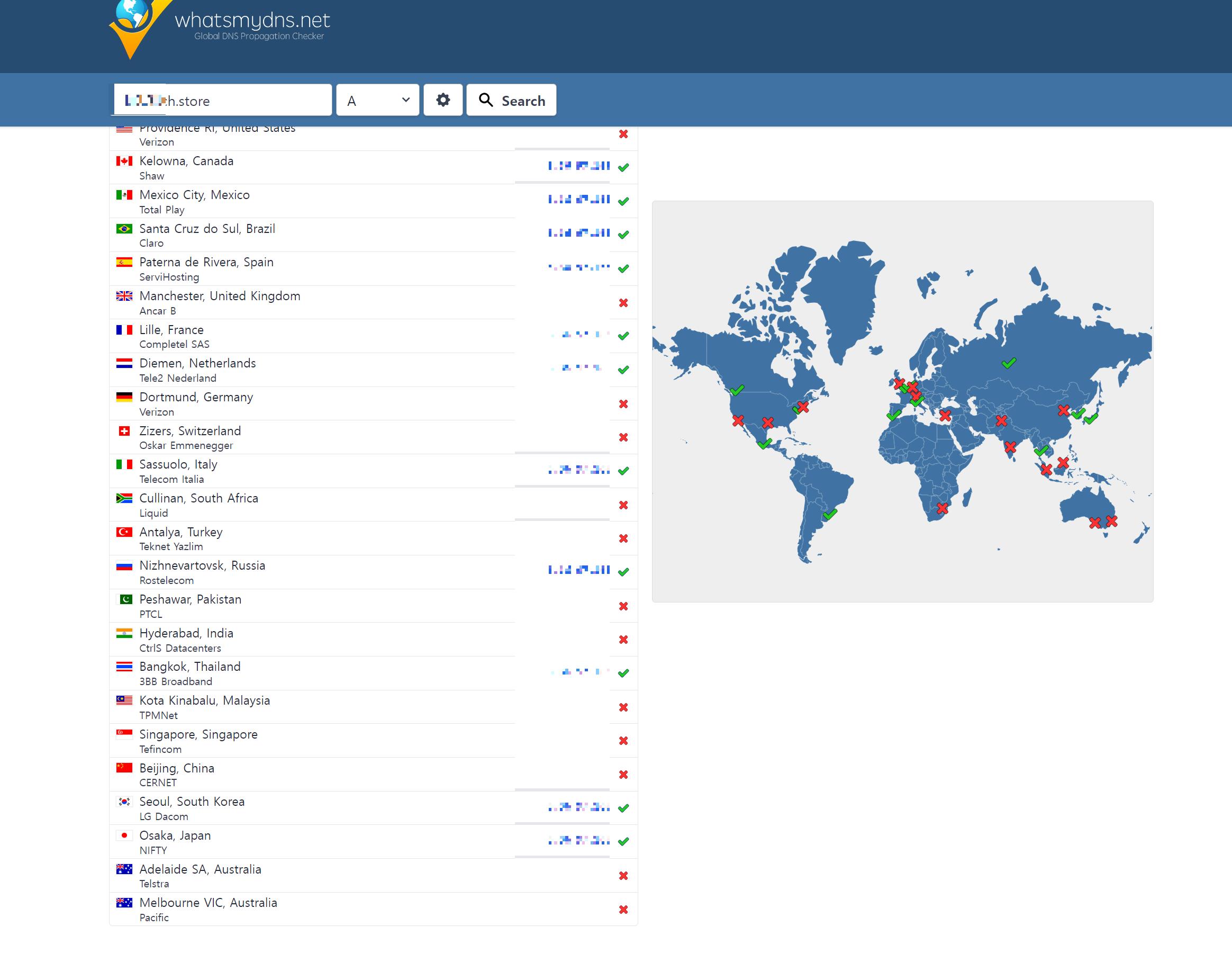

DNS 설정이 올바르게 전파되어 있는지 확인하기 위해 아래의 도메인 조회 도구를 사용해 볼 수 있습니다.

DNS Propagation Checker - Global DNS Checker Tool

Instant DNS Propagation Check. Global DNS Propagation Checker - Check DNS records around the world.

www.whatsmydns.net

도메인 이름과 A 레코드로 검색을 해보면 X 표시가 나타나는 걸 볼 수 있습니다. 아직 DNS 전파가 이루어지지 않은 것입니다. 저도 10분에서 20분 기다리고 나서 몇몇 나라에서 초록 체크를 받을 수 있었습니다. 초록 체크 표시가 된 곳에는 도메인을 A 유형으로 검색했을 시 제가 설정해둔 퍼블릭 IP 가 나타나게 됩니다.

일단 한국에서 초록 체크가 나타났기 때문에 다시 인증서 등록을 진행하였습니다.

15. 엔진엑스 플러그인을 이용한 인증서 등록을 하면 중간 까지 진행했던 과정들은 생략되고 마지막으로 실패 했던 도메인 등록이 나타나게 됩니다. DNS 전파가 잘 이루어졌다면 도메인을 입력해주면 됩니다.

$ sudo certbot --nginx

16. 정상적으로 진행이 되었다면 아래와 같이 Successfully가 나타나게 됩니다.

그리고 축하 문구와 함께 해당 도메인에 HTTPS 요청이 가능하다고 알려주게 됩니다.

17. 엔진엑스를 재시작하고,

$ sudo systemctl restart nginx18. 정상작동하는지 확인하기 위해 상태를 확인해 줍니다.

$ sudo systemctl status nginx

다음과 같이 active(Running) 이 나타난다면 정상적으로 구동하고 있다는 것입니다.

엔진엑스 설정 파일 톺아보기

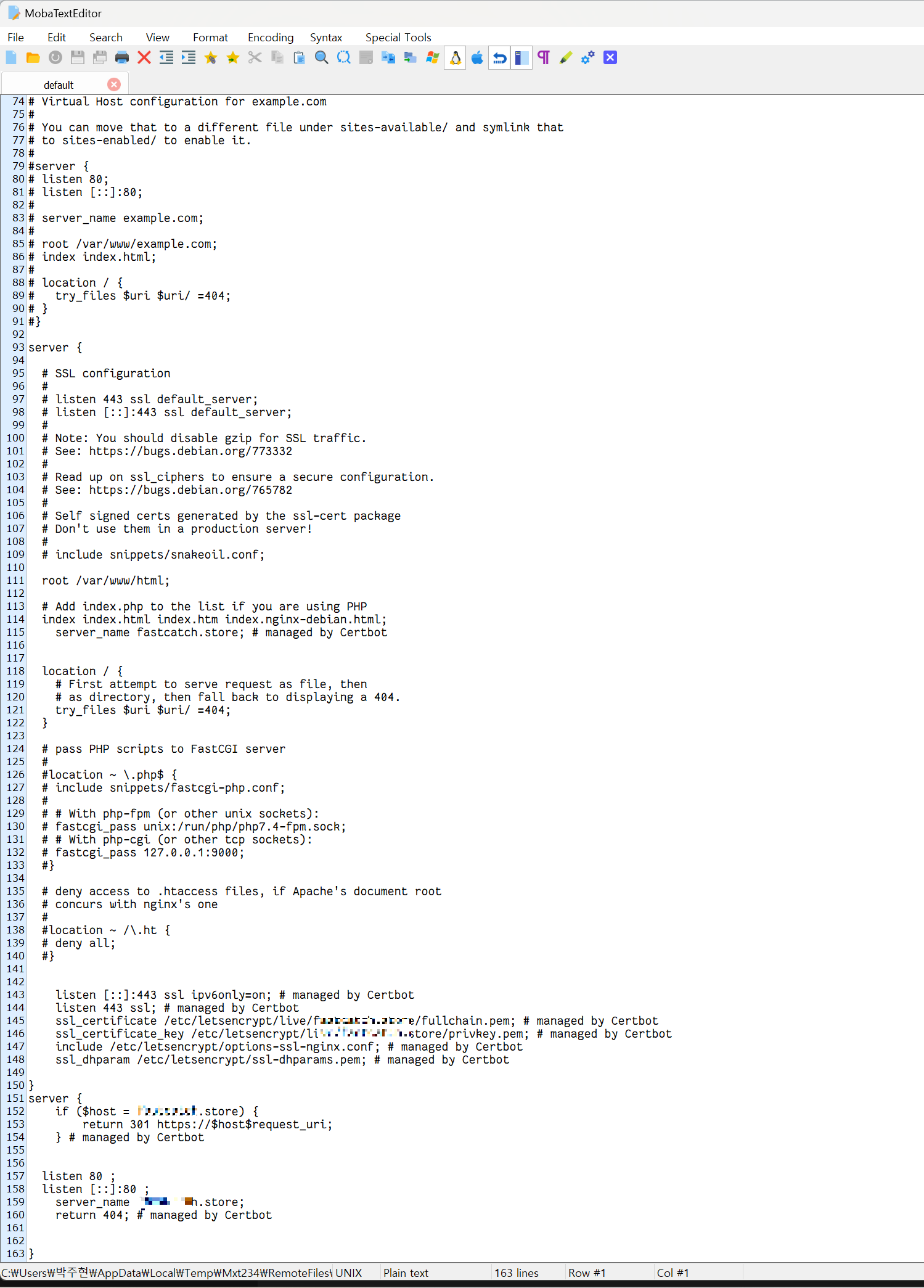

이젠 엔진엑스의 설정 파일을 보겠습니다.

/etc/nginx/sites-available/default

/etc/nginx/sites-available/ 경로로 오면 default 파일이 있는 걸 볼 수 있습니다.

이 파일은 Nginx 서버의 기본 서버 블록 설정을 정의하고 있습니다. 이 파일은 기본 웹 서버 설정, 가상 호스트 설정, SSL 설정 등을 포함하고 있으며, 서버가 수신하는 요청을 어떻게 처리할지 지정합니다.

파일을 열람해 보면,

143 ~ 148 번 째 줄을 보면 우리가 설정해준 Let’s Encrypt의 Certbot 을 통해 관리 되고 있다는 걸 확인할 수 있습니다.

또한 이 파일을 통해 서버 블록을 수정하여, 요청을 왔을 시 어떤 path의 요청이면 어떤 api 서버로 포워딩 해줄지 설정할 수있습니다.

주석문을 통해 어떻게하면 서버와 트래픽 설정을 할 수 있는지 설명이 나와있습니다.

이 설정 파일 수정하여 제가 원하는 방식으로 만들면 됩니다.

주석문을 제거하고, 간단한 예시를 만들어 보았습니다.

server {

server_name example.com;

listen 443 ssl; # managed by Certbot

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem; # managed by Certbot

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem; # managed by Certbot

include /etc/letsencrypt/options-ssl-nginx.conf; # managed by Certbot

ssl_dhparam /etc/letsencrypt/ssl-dhparams.pem; # managed by Certbot

location / {

proxy_pass http://localhost:8080;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

}

}

server {

if ($host = example.com) {

return 301 https://$host$request_uri;

} # managed by Certbot

listen 80;

server_name example.com;

return 404; # managed by Certbot

}

- server : 블록을 통해 HTTP (80)일 때와 HTTPS (443)일 때 어떻게 처리할 것인지 정의되어 있습니다.

- HTTPS 일 때는 8080포트의 API 서버로 보내고

- HTTP 일 때는 301 Moved Permanently 를 응답하여 HTTPS로 리다이렉트합니다.

- listen : 어떤 포트의 요청을 어떻게 처리할 것인지 명시합니다. (80 - http, 443 - https)

- server_name : 어떤 도메인의 요청을 처리할 것인지 명시합니다. 여러 개 지정도 가능합니다.

- location : 어떤 path에 대한 요청을 어떻게 처리할 것인지 명시합니다.

- proxy_pass : 해당 요청을 지정한 경로로 포워딩합니다. (스프링 서버랑 매칭 시켜줌)

- proxy_set_header : 포워딩 시의 헤더 값을 정의합니다. ($xxx 가 일종의 변수가 됨)

- ssl_certificate, ssl_certificate_key : SSL 인증서 및 비밀키 경로를 지정합니다.

- include : 특정 파일의 설정을 불러옵니다. (여기서는 options-ssl-nginx.conf 를 통해 SSL 관련 설정을 불러옴)

- ssl_dhparam : 암호화 복잡도를 높여주는 디피 헬만 파라미터를 설정하여 보안을 강화합니다.

'Web Programming' 카테고리의 다른 글

| 아파치 vs 엔진엑스 (0) | 2024.03.29 |

|---|---|

| NGINX 리버스 프록시 서버 설정 트러블 슈팅 (0) | 2024.02.27 |

| CORS 에러 개념과 해결법 (Spring MVC, Spring Security) (0) | 2023.12.20 |

| Web programming : RESTful URL 설계 규칙 (0) | 2023.12.13 |

| Web programming : RESTful API 란 (0) | 2023.12.12 |

댓글